هدف این مقاله ارائه یک لایه امنیتی اضافی به گره های شما در شبکه کاردانو است که در آن با ورود SSH از طریق WAN عمومی امنیت نودهای رله و تولید کنده بلاک حفظ میشود. در این روش با استفاده از VPN و (V)LAN هر دو گره تولید کننده رله و بلوک از وب جدا میشوند تا امنیت آنها حفظ شود.

این مقاله نکات بیشتری را در مورد محافظت از گره های تولید کننده رله و بلوک کاردانو با استفاده از VPN، (V)LAN و یک گره فایروال اضافی در برابر حملات مخرب ارائه می دهد.

اما توجه داشته باشید که امنیت ۱۰۰٪ وجود ندارد! همچنین پس از خواندن این راهنما در برابر حملات هکری جاودانه و غیر قابل نفوذ نخواهید شد. به عنوان یک اپراتور استخر سهام، بهترین راه برای اطمینان از ایمنی و قابل اعتماد بودن گرهها، نظارت منظم بر آنها با استفاده از ابزارهای مانیتور است. یک راه کارآمد این است که خود را در نقش هکری تصور کنید که به پول استیکینگ شما نفوذ میکند. اغلب، این نقش آفرینی به شناسایی نشتهای امنیتی در تنظیمات و توپولوژی کمک می کند.

آمارها

بر اساس گزارش مجله امنیتی، در سطح جهان هر ۳۹ ثانیه یک تلاش برای هک ایجاد میشود. هر روز حدود سی صد هزار بدافزار جدید طراحی میشود (منبع: Cybersecurity Ventures) و به طور متوسط، هکرها در هر ثانیه ۷۵ رکورد را سرقت می کنند (منبع: Breach Level Index). و در نهایت، حملات انکار سرویس / انکار سرویس توزیع شده (DoS/DDoS) جزو پرکاربردترین تکنیکهای هک محسوب میشوند.

در این پست، جونادا، اپراتور استخر کره ای HAPPY توضیح می دهد که چگونه استخر سهام او هک شده است.ما امیدواریم که این رویداد هرگز برای هیچ نود فعال در شبکه کاردانو تکرار نشود.

اکثر اپراتورهای استخر سهام هیچ تخصص امنیتی ندارند. بنابراین، وقت زیادی را صرف خواندن کتابهای راهنما، مطالعه مستندها و راهنماها میکنند تا هرچه بهتر استخرهای استیکینگ کاردانوی خود را راه اندازی کنند.

اغلب اوقات، برای داشتن سخت افزار مناسب که قادر به اجرای نودهای رله کاردانو قابل اعتماد و گره های تولید بلوک با تأخیر کم و زمان آپدیت بالا باشد، نیاز به سرمایه گذاری قابل توجهای است. با راه اندازی چنین استخرهای سهام قابل اعتمادی، تمام شرکت کنندگان در شبکه کاردانو تلاش، زمان و پول خود را برای بهبود توپولوژی و غیرمتمرکز کردن هرچه بیشتر کاردانو صرف میکنند.

با تشکر از تمام تلاشهایی که مالکان گرههای رله و تولید بلاک انجام میدهند، باید این نکته را یاد آور شوم که امنیت شبکه کاردانو برابر با تعداد تمام گرههای استیکینگ و تولید بلاک فعال است. هرچه تعداد این گرهها افزایش پیدا کند، امنیت هم افزایش خواهد یافت.

امنیت کنترل پنل سرور مبتنی بر وب خود را افزایش دهید

تأکید میکنم که موارد ذکر شده در این سند حداقل کاری است که باید برای محافظت از سرور خود در برابر دسترسی های غیرمجاز باید انجام دهید.

با این حال، هنگام پشتیبانی از سایر اپراتورهای استخر سهام، اغلب متوجه میشویم که بسیاری از آنها از توصیه استفاده از روش RSA/key برای احراز هویت خود استفاده میکنند، اما از کنترل پنل سرور مبتنی بر وب که دسترسیهای کنترلی به نود را فراهم میکن اصلا محافظت نمیکنند.

لطفاً به خاطر داشته باشید که اکثر کنترل پنلهای سرور دسترسی ریشه یا root کامل به گره شما را فراهم میکنند. این مدل دسترسی در گرهها و نودهایی تحت لینوکس وجود دارد. باید سعی کنید تا حد امکان از کنترل پنل سرور مبتنی بر وب خود محافظت کنید، که ایده آل ترین روش استفاده از احراز اصالت دو فاکتوره یا 2FA (2-Factor-Authentication) است.

حتما بررسی کنید که آیا امکان محدود کردن دسترسی به کنترل پنل سرور مبتنی بر وب شما به محدوده مشخصی از آدرسهای IP وجود دارد یا خیر. اگر این امکان وجود دارد حتما از آن استفاده کنید.

فایروال و محدود کردن دسترسی به یک آدرس IP خاص

راه های دیگری برای افزایش ایمنی گره شما وجود دارد. در یک سناریوی ایده آل، اعلان ورود به سیستم SSH باید فقط برای شما قابل دسترس و قابل مشاهده باشد - و نه برای هیچ کس دیگری.

ساده ترین راه برای رسیدن به این هدف، تعریف یک قانون فایروال است که اجازه دسترسی به SSH را فقط از آدرس IP منحصر به فرد شما میدهد. یا حداقل به مجموع IPهایی که در منطقه شما تعریف میشود.

مشکل این رو این است که تنها زمانی موثر است که شما یک IP ثابت داشته باشید یا حداقل در یک محدود خاص IP شما باشد. اکثر اپراتورهای استخر سهام یا نودهای شبکه کاردانو اتصالات اینترنتی بدون IP ثابت دارند!

اگر آدرس IP پویا دارید و یک قانون فایروال ایجاد کنید که اجازه دسترسی فقط از آدرس IP خاص شما را ایجاد میکند، یک روز، بالاخر دسترسی شما هم قفل خواهد شد.

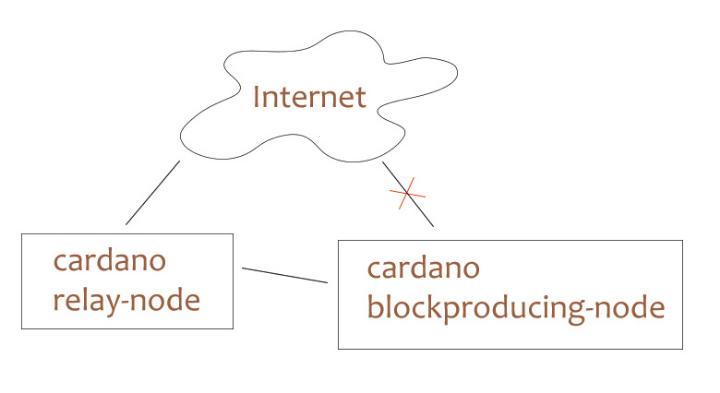

جداسازی گره تولید بلوک کاردانو از وب

چیزی که ما اغلب از مستندها متوجه میشویم این است که گرههای تولید بلوک مستقیماً در معرض اینترنت هستند، این در حالی است که پیشنهاد میشود گرههای تولید بلوک از وب جدا شده باشند و تنها پیوندی که باید داشته باشند، پیوندی به گره رله است.

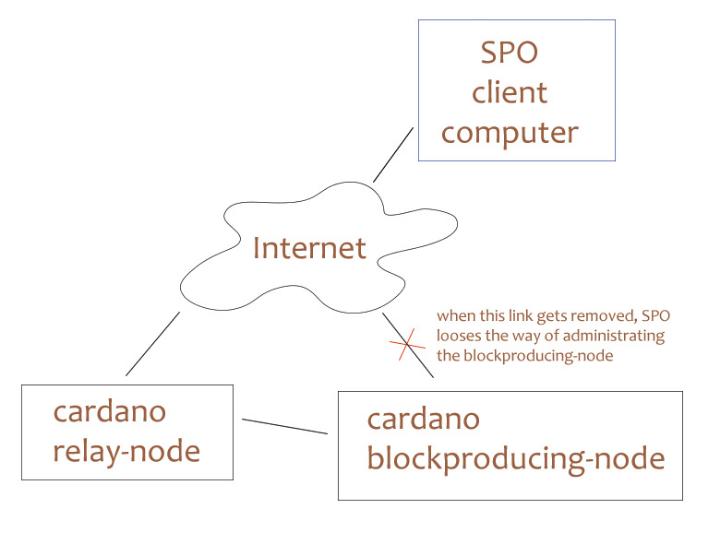

در بیشتر موارد، دسترسی مستقیم از اینترنت به نودهای تولید کننده بلوک ضروری هست، زیرا در غیر این صورت مدیر نودها هیچ راهی برای مدیریت این گره سرور ندارد. تنها راه در این حالت دسترسی فیزیکی به گرهها است. شکل زیر روش دسترسی معمول به گرههای کاردانو نمایش داده شده که در آن مدیر نودها از طریق اینترنت به نودها دسترسی دارد:

برای فهمیدن بهتر موضوع:

وجود یک گره رله که از گره تولید کننده بلوک در برابر دسترسی مستقیم از اینترنت محافظت می کند، یک مزیت امنیتی است.

با این حال، این مزیت امنیتی زمانی که گره تولید کننده بلوک از اینترنت مانند گره رله قابل دسترسی باشد، از بین میرود و دیگر ارزشی ندارد.

مشکل این است: در بسیاری از موارد، حذف دسترسی مستقیم بین اینترنت و گره تولید کننده بلوک، امکان مدیریت این گره تولید کننده بلوک را نیز از بین میبرد. در این موارد، مدیر گره دیگر راهی برای ورود از طریق SSH به گره و مدیریت آن ندارد.

معرفی VLAN و VPN برای افزایش امنیت

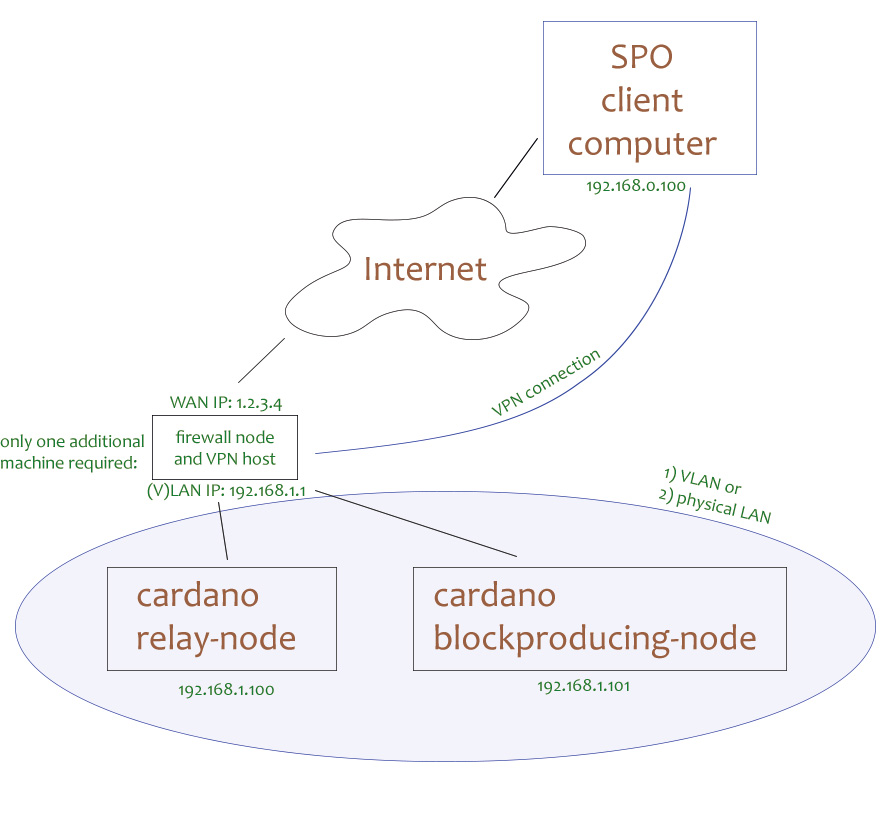

در اینجا میخواهیم روشی را نشان دهیم که هم گره(های) رله و هم گرههای تولید کننده بلوک را از دسترسی مستقیم از اینترنت جدا میکند در حالی که کنترل کامل از طریق SSH برای مدیر وجود دارد.

مزیت این روش این است: صرف نظر از اینکه از کدام روش برای احراز هویت از طریق SSH (نام کاربری/رمز عبور یا RSA/کلید) استفاده میکنید: هیچ دسترسی مستقیمی از طریق شبکه عمومی به SSH گره رله یا گره تولید کننده بلوک شما وجود ندارد.

وقتی این را با مدل پنیر سوئیسی مقایسه میکنید، یک "برش امنیتی" اضافی به تنظیم گرههای اضافه میشود و امنیت بیشتری را ایجاد میکند.

برخلاف راهاندازی سنتی، این راهاندازی به یک ماشین اضافی و امکان ایجاد یک شبکه فیزیکی یا مجازی بین هر سه ماشین (دیوار آتش، گره رله، گره تولید بلوک) نیاز دارد.

برای سادگی، میشه این نود رو با نود رله یکی در نظر گرفت. یعنی روی همون ماشینی که رله راه اندازی شده یک VPN نصب کرد.

کاری که باید انجام بشه این هست که هر سه نود فیزیکی به هم متصل بشن و یک شبکه مجازی ایجاد کنند. مثلا میتونیم از OpenVPN استفاده کنیم. بعد یک حساب کاربری روی OpenVPN ایجاد کنید و با استفاده از اون به شبکه وصل بشید.

حالا کافی هست که فایروالها رو طوری تنظیم کنیم (توی نودهای شبکه کاردانو) که فقط اجازه لاگین به IP نود اصلی رو بدن.

نتیجه

مزیت اصلی راه حل ذکر شده این است که هیچ پورت SSH به هیچ وجه در دسترس عموم نیست - آنها فقط برای درخواست هایی که از طریق زیرشبکه تونل شده VPN میآیند در دسترس خواهند بود - و اینکه گره رله شما و همچنین گره تولید کننده بلوک از اینترنت جدا می شود. با این وجود، دسترسی راحت از طریق SSH برای مدیریت ماشین ها خواهید داشت.

لطفا در صورت داشتن هرگونه سوال با ما تماس بگیرید. ما همچنین از هرگونه بازخورد قدردانی می کنیم.